Malware Microsoft Windows Based Script Host

En Andrómeda, expusimos un método para eliminar este tipo de malware, junto a sus variantes, la cual afecta a los sistemas Windows. Su "modus operandi" es que oculta los archivos personales dentro de una carpeta " sin nombre", y pone a la vista un único acceso directo con el nombre del dispositivo usb (Ej: CARLOS (4GB).lnk, TRANSCEND (2GB).lnk, KINGSTON (8GB).lnk etc), que es donde corre el veneno, comprometiendo seriamente a algunos archivos de sistema.

También explicamos cómo eliminar otro tipo de malware llamado JS.Proslikefan.8, que crea una carpeta oculta llamada .Trashes, la cual contiene los archivos personales eliminados de la raíz.

Sin embargo, recientemente se ha desatado una oleada de malware, capaz de saltarse cualquier antivirus, causando enormes estragos tanto en hogares como en organizaciones, el cual se identifica en los procesos de sistema como wscript, descripción: Microsoft ® Windows Based Script Host.

Medios de transmisión

Como bien lo explica PabloYglesias en su blog, la creencia popular establece como principio fundamental: " Por qué me entran virus si tengo un antivirus". Esto ha traído como consecuencia que la mayoría de los usuarios del mundo le confíe su seguridad a los antivirus e ignore las medidas de protección adicionales, machacadas día tras día por muchos especialistas en ciberseguridad e infinidades de posts, las cuales se han convertido en un eco al vacío.

Los antivirus tan solo representan entre un 40 a un 60% de la protección de un PC de hogar, empresa, red local, etc. Un antivirus por lo general se mide por el tiempo de respuesta que tenga para combatir un archivo malicioso, una vez se propague, sin embargo, como en seguridad informática nada es absoluto y todo cambia rápidamente, confiar que nuestro antivirus es "mágico" y que eliminará cualquier amenaza, es el absurdo más extendido en la comunidad, ya que el sentido común dicta que "Primero existe el virus y luego la vacuna; y no al contrario".

Síntomas de contagio y detección

El usuario puede detectar estos virus en su dispositivo usb, por la presencia de algunos archivos con cualquiera de las siguientes extensiones (fragmento de la lista):

También explicamos cómo eliminar otro tipo de malware llamado JS.Proslikefan.8, que crea una carpeta oculta llamada .Trashes, la cual contiene los archivos personales eliminados de la raíz.

Sin embargo, recientemente se ha desatado una oleada de malware, capaz de saltarse cualquier antivirus, causando enormes estragos tanto en hogares como en organizaciones, el cual se identifica en los procesos de sistema como wscript, descripción: Microsoft ® Windows Based Script Host.

Medios de transmisión

De acuerdo a un informe de seguridad del 2014, publicado de la compañía Eset, el medio de transmisión de malware más común en América Latina, son los dispositivos usb (memorias, pendrive, discos externos, smarthphones conectados a usb, etc).

En el 2015, nuestro portal subió a Virus Total más de 100 variantes diferentes, solamente de malware tipo script, todas procedentes de dispositivos usb de almacenamiento masivo, y tan solo un 30% ha sido detectado por algunos antivirus ( Kaspersky, Eset y DrWeb).

Causas del contagio

Como bien lo explica PabloYglesias en su blog, la creencia popular establece como principio fundamental: " Por qué me entran virus si tengo un antivirus". Esto ha traído como consecuencia que la mayoría de los usuarios del mundo le confíe su seguridad a los antivirus e ignore las medidas de protección adicionales, machacadas día tras día por muchos especialistas en ciberseguridad e infinidades de posts, las cuales se han convertido en un eco al vacío.

Los antivirus tan solo representan entre un 40 a un 60% de la protección de un PC de hogar, empresa, red local, etc. Un antivirus por lo general se mide por el tiempo de respuesta que tenga para combatir un archivo malicioso, una vez se propague, sin embargo, como en seguridad informática nada es absoluto y todo cambia rápidamente, confiar que nuestro antivirus es "mágico" y que eliminará cualquier amenaza, es el absurdo más extendido en la comunidad, ya que el sentido común dicta que "Primero existe el virus y luego la vacuna; y no al contrario".

Síntomas de contagio y detección

El usuario puede detectar estos virus en su dispositivo usb, por la presencia de algunos archivos con cualquiera de las siguientes extensiones (fragmento de la lista):

.lnk (Windows Shortcut file) .inf (Windows installation script file/Autostart CDROM file) .init (WM Keeper CLASSIC temporary keys file) .ini (Text configuration file) .FAT (FreeAmp skin file) .nil (QIP file) .qbl (Business Lawyer document file/QuickBooks file) .vbs (Visual Basic script file) .vbe (Visual Basic encoded script file) .tmp (Temporary file) .js (JavaScript file) .db (Database file) .WsF (Microsoft Windows scripting file) .exe (Program executable file) .scr (Microsoft Windows screensaver file) .shs (Microsoft Windows Shell Scrap Object file) .pif (Microsoft Windows program information file) .swf (ShockWave Flash, Animated vector format for the Internet) .cpl (Microsoft Windows Control Panel file) .dll (Dynamic Link Library file) .com (Command executable file) .bat (Batch file executable) .bin (CD/DVD binary image file)

Importante: Es necesario aclarar que la lista anterior no significa que cualquier archivo que tenga una de estas extensiones es un virus, sino que son las extensiones más usadas por los virus informáticos transmitidos vía usb. En este orden de ideas, cualquier archivo en la raíz de su dispositivo usb que tenga alguna de estas extensiones, automáticamente se convierte en "sospechoso" y debe ser verificado antes de ejecutarse.

Eliminarlo de su dispositivo usb

Eliminarlo de su dispositivo usb

Cuando un dispositivo usb se infecta, por lo general los archivos personales no "desaparecen". Lo que hacen la mayoría de los virus informáticos es ocultar la información real y reemplazarla por archivos falsos o accesos directos al virus, que toman el nombre del archivo original de propiedad del usuario, para que éste se confunda, haga doble clic y el virus se irradie por el PC, cumpliendo así el propósito de su existencia: propagarse y causar el mayor daño posible.

Para eliminarlos de su dispositivo usb, podemos utilizar el mismo script descrito en Andrómeda, e incluirle las extensiones antes mencionadas y de paso quitar los atributos ocultos y restaurar los archivos originales.

Nota: No agreguen la extensión .bat o se eliminará a sí mismo. Los .bat maliciosos, los eliminan manualmente. Copiarlo a la raíz de la usb y ejecutarlo SIN privilegios de administrador

Nota: No agreguen la extensión .bat o se eliminará a sí mismo. Los .bat maliciosos, los eliminan manualmente. Copiarlo a la raíz de la usb y ejecutarlo SIN privilegios de administrador

Puede eliminarlo utilizando nuestro proyecto

Dextroyer

, o manualmente.

Método de eliminación manual

a. Identificar el proceso asociado con el virus: Aquí podemos utilizar la App Glary Utilities, Process Monitor, RKILL, ESET SysInspector o cualquier otra similar.

Sin embargo algunas variantes de este malware, pueden tener cualquier nombre o letra

b. Detener el proceso activo: Antes de eliminarlo debemos detener el proceso relacionado con el virus. Para hacerlo ingresamos al administrador de tareas (CTRL+ALT+SUPR) y finalizar el proceso. En el caso de la imagen de abajo es un proceso con la referencia Microsoft ® Windows Based Script Host

Sin embargo, es posible que genere más de un proceso Microsoft Windows Based Script Host

Para detener el proceso también podemos utilizar aplicaciones, como Process Explorer (abrirlo, aceptar las condiciones, ir al proceso y con el botón derecho Kill Process); Unlocker (acceden donde se encuentra el archivo, y con el botón derecho del mouse seleccionas unlocker y lo desbloquean o eliminas si te lo permite); Glary Utilities (seccion Control de Sistema/procesos, seleccionas el proceso relacionado con ese archivo, clic botón derecho y Finalizar proceso)

Método de eliminación manual

a. Identificar el proceso asociado con el virus: Aquí podemos utilizar la App Glary Utilities, Process Monitor, RKILL, ESET SysInspector o cualquier otra similar.

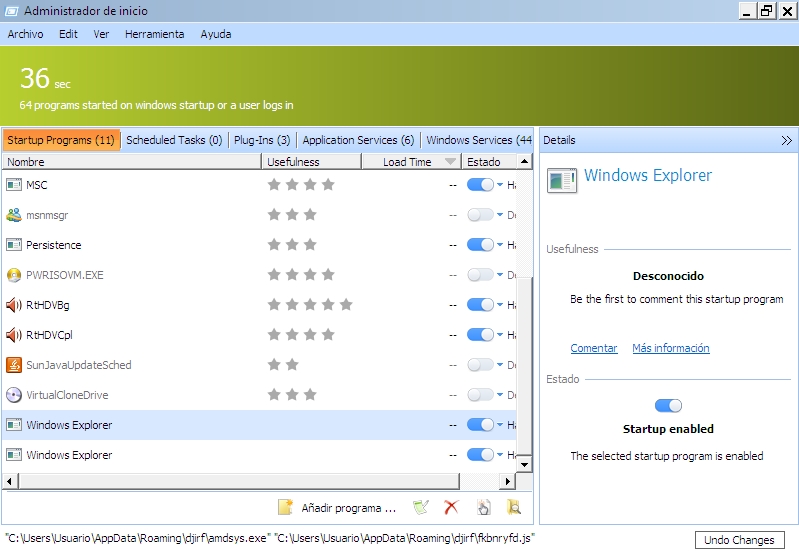

En el caso de Glary, abrimos la sección "Control de Sistemas/Elementos de inicio (Startup programs)" e identificamos el virus y su ruta

| Variante wscript llamada "u". En la parte inferior ver la ruta del malware |

| Variante wscript llamada "n". En la parte inferior ver la ruta del malware |

Sin embargo, es posible que genere más de un proceso Microsoft Windows Based Script Host

| Varios Procesos Microsoft Windows Based Script Host generados por variantes tipo wscript |

c. Eliminar el virus: Acceder a la ruta del virus y eliminarlo manualmente. Para visualizar el virus, primero debemos primero ingresar a "Herramientas/Opciones/Ver" y seleccionar "Mostrar todos los archivos y carpetas ocultas" y desmarcar la casilla "Ocultar archivos protegidos del sistema operativo (recomendado)". Este tipo de malware, normalmente se aloja en:

"c:/Usuarios ( Users)/nombre_de_cuenta/AppData/Local/Temp" o "/AppData/Roaming".

Es importante identificar la ruta, ya que pueden alojarse en cualquier parte, al igual que sucede con Andrómeda o cualquiera de sus variantes.

d. Eliminarlo del arranque: Finalmente eliminar la ruta del arranque o inicio (si existe)

Es probable que a pesar de que el malware haya sido erradicado de su PC, éste haya dejado una secuela de daños, a veces irreparables. Tal es el caso de algunas variantes, diferentes a las mencionadas, que afectan el registro de Windows (regedit) y los archivos y herramientas de sistema.

Por ejemplo, Windows Installer es blanco frecuente estos virus, para impedir que el usuario pueda instalar alguna herramienta para contrarrestarlo; y si se encuentra desactivado, al intentar iniciarlo manualmente, accediendo por "msconfig" o "services.msc" , genera el error 1053. Esto sucede porque el malware activa una característica llamada Windows Installer resiliencia.

De acuerdo Microsoft:

" Si el valor de esta directiva de sistema de cada equipo se establece en "2", el programa de instalación de Windows siempre está deshabilitada para todas las aplicaciones.

Si este valor de directiva se establece en "0" o cualquier otro número que no sea "1" o "2" o no está presente, el programa de instalación siempre está habilitada.

Si este valor de directiva se establece en "1", el programa de instalación está deshabilitado para las aplicaciones no gestionadas pero está habilitado para las aplicaciones administradas. Esta configuración permite a una aplicación que se van a anunciar a todos los usuarios de un equipo pero no permite que una aplicación que se van a anunciar al usuario actual.

Nota: Mientras que esta directiva se establece en "2" no podrá realizar una instalación o utilizar cualquier función de Windows Installer."

Para solucionarlo, ejecute "regedit" (ejecutar/regedit) y se abrirá la ventana de el editor de registro. Luego accedemos a la ruta: (tal y como se muestra en la imagen superior)

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows

Acceda a "Installer", abra la clave "Predeterminada", establezca el valor "0" y reinicie su PC.

Nota: Si usted no recibe el Error 1053 al intentar instalar algún programa o si usted no encuentra "Installer" es porque su PC no fue afectado. También es necesario aclarar que no en todos los escenarios este error se debe a un malware. Normalmente la clave "Installer" no existe, sin embargo algunos programas legítimos pueden crearla temporalmente o el error 1053 también puede presentarse en los casos de un Windows Installer corrupto, desactualizado, o que falte en su sistema el componente Microsoft .NET Framework 1.1 Service Pack 1

Otras claves de registro afectadas

Muchos malware afectan zonas esenciales del registro de Windows. Puede escanearlo con la herramienta HiJackThis, muy efectiva para detectar y eliminar claves comprometidas. También puede restablecer 'Configuración del Sistema', acceden al editor del registro (regedit), y si existe el valor "DisableMsConfig" en las siguientes claves, cambia su valor por 0 o elimínelo.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableMsConfig=1

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableMsConfig=1

En las siguientes claves es posible encontrar los siguientes valores "NoRun", "NoDesktop", "NoControlPanel", que deshabilitan "Ejecutar", "Escritorio" y "Panel de control".

Puedes eliminar los valores:

HKCU \Software\Microsoft\Windows\Current Version\Policies\Explorer

HKLM \Software\Microsoft\Windows\Current Version\Policies\Explorer

La consola de CMD se deshabilita mediante el valor "DisableCMD" en la clave:

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\System

Otros casos más graves es cuando deshabilitan las herramientas "gpedit.msc" y "restaurar sistema". Si al acceder a "System Restore", no le permite habilitar la restauración de sistema para devolverse a un punto anterior al contagio del malware, puede intentar repararlo desde "gpedit.msc".

Pero si al ejecutar "gpedit.msc", sale el mensaje "Windows no puede ebcontrar el archivo "gpedit.msc" (en algunas versiones de Windows, como la Home, esta herramienta no existe), es porque el malware lo ha eliminado o está corrupto.

Puede copiarlo de otro equipo (en modo seguro o con un LiveCD) con el mismo sistema operativo y versión y pegarlo en la ruta C:\WINDOWS\system32\ ( PACK gpedit.msc para Windows 7). Para verificar que "gpedit.msc" ha sido reemplazado con éxito, ejecútelo (ejecutar/gpedit.msc) y si abre intente reparar "Restaurar Sistema", accediendo a:

Directivas de Grupo/Configuración del Equipo/Plantillas Administrativas/Sistema/Restaurar Sistema

Haga clic sobre esta última (a veces muestra dos directivas) y habilitarlas

Si el procedimiento falla, acceda al "regedit" (ejecutar/regedit), si Windows se lo permite, a la ruta:

HKEY_LOCAL_MACHINE\SOFTWARE\policies\microsoft\Window NT

y sobre "Windows NT" crear la clave "SystemRestore" (si no existe) y dentro dos nuevos valores DWORD (Edición/Nuevo/Valor DWORD) con las características "DisableConfig" (con valor 0) y "DisableSR" (con valor 0). (sin las comillas)

Sin embargo, si después de reiniciar sale error catastrófico (ver imagen)

Esto significa que el daño es grave y es muy probable que no solo los archivos sistema están comprometidos, sino que pueden haber sido eliminados o mucho peor; puede haberse afectado la tabla de partición de su disco duro (algo frecuente en equipos con MBR)

Para cerciorarse, elimine las claves DWORD creadas, reinicie el PC y repare los archivos sistema. Para esta acción, ingrese a la consola como administrador (Buscar CMD botón derecho ejecutar como administrador) y escriba el comando sfc /scannow. (System File Checker).

Es posible que durante la reparación le solicite el DVD/CD/USB instalador de su Windows. Al finalizar le indicará que "Windows encontró archivos dañados y los reparará" (Los cambios surtirán efecto en el próximo inicio).

Sin embargo si este proceso no llega al final y no sale este mensaje, verifique que las carpetas de seguridad "GroupPolicy" no hayan sido alteradas:

Si estos procedimientos no solucionan el problema, reinicie su PC en modo seguro (f8 para Windows 7 y XP) e iniciar con la cuenta administrador. Luego acceda a la consola CMD como administrador y restablezca la configuración de seguridad a los valores predeterminados del sistema operativo, ejecutando el siguiente comando:

secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Puede ver los cambios realizados en C:\Windows\security\logs\scesrv.log.

Si al ejecutar este comando le sale un mensaje referente a la carpeta windows/repair, intente con otras herramientas. Para XP/2003 también puede repararlo con la herramienta Microsoft Fix it y para otras versiones superiores puede Rizone Security Restore o Windows Repair Tool; esta última, se recomienda ejecutarla siempre en modo seguro.

Si tampoco puede hacer la reparación con las herramientas recomendadas, repare los archivos de sistema de la carpeta "config" desde un DVD/CD/USB de su versión de Windows y reemplace los archivos de configuración. Haga este procedimiento desde la cuenta de administrador y en modo seguro.

Nota Importante: Reemplazar estos archivos puede impedir el acceso a su PC y/o a sus programas. Solo restaure el archivo de configuración afectado. Haga una copia de seguridad antes del archivo a restaurar.

Es posible que su PC genere bloqueos intermitentes. Normalmente esto sucede cuando intentamos instalar aplicaciones o correr soluciones antimalware, el PC se "congela". Es uno de los mecanismos naturales de algunos virus, que obliga al usuario a realizar apagados forzados, causando daños adicionales, tanto en su tabla de partición, como en su disco duro.

Si la tabla de particiones se corrompe, intente repararla. Desde linux lea el tutorial y desde Windows puede utilizar TestDisk ( tutorial), pero si después de innumerables apagados forzados su PC se pone más lento de lo normal, se recomienda revisar disco duro con la aplicación HDD Regenerator, incluida en las versiones antiguas de Hiren's Bootcd

Nota: Si ninguno de los procedimientos indicados funciona, haga una copia de seguridad de su información personal y considere reinstalar su software.

Contramedidas para evitar el contagio de malware vía usb

"c:/Usuarios ( Users)/nombre_de_cuenta/AppData/Local/Temp" o "/AppData/Roaming".

| Ruta donde se alojan las variantes tipo wscript, llamadas Windows Explorer e Internet Explorer. Este último crea una carpeta falsa llamada Microsoft Office con el virus (extensión WsF) |

d. Eliminarlo del arranque: Finalmente eliminar la ruta del arranque o inicio (si existe)

|

Arranque del malware tipo wscript, variante Microsoft Excel. La imagen muestra un PC Windows 7. Tiene instalado egui (Eset EndPoint), McAffe y Microsoft Security Essentials (MSC) y ninguno lo detecta |

| Arranque del malware tipo wscript, variante Windows Explorer. Muchos antivirus, a la fecha, no lo detectan |

Por ejemplo, Windows Installer es blanco frecuente estos virus, para impedir que el usuario pueda instalar alguna herramienta para contrarrestarlo; y si se encuentra desactivado, al intentar iniciarlo manualmente, accediendo por "msconfig" o "services.msc" , genera el error 1053. Esto sucede porque el malware activa una característica llamada Windows Installer resiliencia.

De acuerdo Microsoft:

" Si el valor de esta directiva de sistema de cada equipo se establece en "2", el programa de instalación de Windows siempre está deshabilitada para todas las aplicaciones.

Si este valor de directiva se establece en "0" o cualquier otro número que no sea "1" o "2" o no está presente, el programa de instalación siempre está habilitada.

Si este valor de directiva se establece en "1", el programa de instalación está deshabilitado para las aplicaciones no gestionadas pero está habilitado para las aplicaciones administradas. Esta configuración permite a una aplicación que se van a anunciar a todos los usuarios de un equipo pero no permite que una aplicación que se van a anunciar al usuario actual.

Nota: Mientras que esta directiva se establece en "2" no podrá realizar una instalación o utilizar cualquier función de Windows Installer."

| Regedit: Ruta de Windows Installer Resilicencia |

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows

Acceda a "Installer", abra la clave "Predeterminada", establezca el valor "0" y reinicie su PC.

Nota: Si usted no recibe el Error 1053 al intentar instalar algún programa o si usted no encuentra "Installer" es porque su PC no fue afectado. También es necesario aclarar que no en todos los escenarios este error se debe a un malware. Normalmente la clave "Installer" no existe, sin embargo algunos programas legítimos pueden crearla temporalmente o el error 1053 también puede presentarse en los casos de un Windows Installer corrupto, desactualizado, o que falte en su sistema el componente Microsoft .NET Framework 1.1 Service Pack 1

Otras claves de registro afectadas

Muchos malware afectan zonas esenciales del registro de Windows. Puede escanearlo con la herramienta HiJackThis, muy efectiva para detectar y eliminar claves comprometidas. También puede restablecer 'Configuración del Sistema', acceden al editor del registro (regedit), y si existe el valor "DisableMsConfig" en las siguientes claves, cambia su valor por 0 o elimínelo.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableMsConfig=1

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableMsConfig=1

En las siguientes claves es posible encontrar los siguientes valores "NoRun", "NoDesktop", "NoControlPanel", que deshabilitan "Ejecutar", "Escritorio" y "Panel de control".

Puedes eliminar los valores:

HKCU \Software\Microsoft\Windows\Current Version\Policies\Explorer

HKLM \Software\Microsoft\Windows\Current Version\Policies\Explorer

La consola de CMD se deshabilita mediante el valor "DisableCMD" en la clave:

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\System

Otros casos más graves es cuando deshabilitan las herramientas "gpedit.msc" y "restaurar sistema". Si al acceder a "System Restore", no le permite habilitar la restauración de sistema para devolverse a un punto anterior al contagio del malware, puede intentar repararlo desde "gpedit.msc".

Pero si al ejecutar "gpedit.msc", sale el mensaje "Windows no puede ebcontrar el archivo "gpedit.msc" (en algunas versiones de Windows, como la Home, esta herramienta no existe), es porque el malware lo ha eliminado o está corrupto.

Puede copiarlo de otro equipo (en modo seguro o con un LiveCD) con el mismo sistema operativo y versión y pegarlo en la ruta C:\WINDOWS\system32\ ( PACK gpedit.msc para Windows 7). Para verificar que "gpedit.msc" ha sido reemplazado con éxito, ejecútelo (ejecutar/gpedit.msc) y si abre intente reparar "Restaurar Sistema", accediendo a:

Directivas de Grupo/Configuración del Equipo/Plantillas Administrativas/Sistema/Restaurar Sistema

Haga clic sobre esta última (a veces muestra dos directivas) y habilitarlas

Si el procedimiento falla, acceda al "regedit" (ejecutar/regedit), si Windows se lo permite, a la ruta:

HKEY_LOCAL_MACHINE\SOFTWARE\policies\microsoft\Window NT

y sobre "Windows NT" crear la clave "SystemRestore" (si no existe) y dentro dos nuevos valores DWORD (Edición/Nuevo/Valor DWORD) con las características "DisableConfig" (con valor 0) y "DisableSR" (con valor 0). (sin las comillas)

Sin embargo, si después de reiniciar sale error catastrófico (ver imagen)

Esto significa que el daño es grave y es muy probable que no solo los archivos sistema están comprometidos, sino que pueden haber sido eliminados o mucho peor; puede haberse afectado la tabla de partición de su disco duro (algo frecuente en equipos con MBR)

Para cerciorarse, elimine las claves DWORD creadas, reinicie el PC y repare los archivos sistema. Para esta acción, ingrese a la consola como administrador (Buscar CMD botón derecho ejecutar como administrador) y escriba el comando sfc /scannow. (System File Checker).

Es posible que durante la reparación le solicite el DVD/CD/USB instalador de su Windows. Al finalizar le indicará que "Windows encontró archivos dañados y los reparará" (Los cambios surtirán efecto en el próximo inicio).

Sin embargo si este proceso no llega al final y no sale este mensaje, verifique que las carpetas de seguridad "GroupPolicy" no hayan sido alteradas:

C:\Windows\System32\GroupPolicy\User C:\Windows\System32\GroupPolicyUserPor default están vacías. Si existe algún archivo dentro de la misma, elimínelo y reinicie su PC.

Si estos procedimientos no solucionan el problema, reinicie su PC en modo seguro (f8 para Windows 7 y XP) e iniciar con la cuenta administrador. Luego acceda a la consola CMD como administrador y restablezca la configuración de seguridad a los valores predeterminados del sistema operativo, ejecutando el siguiente comando:

secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Puede ver los cambios realizados en C:\Windows\security\logs\scesrv.log.

Si al ejecutar este comando le sale un mensaje referente a la carpeta windows/repair, intente con otras herramientas. Para XP/2003 también puede repararlo con la herramienta Microsoft Fix it y para otras versiones superiores puede Rizone Security Restore o Windows Repair Tool; esta última, se recomienda ejecutarla siempre en modo seguro.

Si tampoco puede hacer la reparación con las herramientas recomendadas, repare los archivos de sistema de la carpeta "config" desde un DVD/CD/USB de su versión de Windows y reemplace los archivos de configuración. Haga este procedimiento desde la cuenta de administrador y en modo seguro.

Nota Importante: Reemplazar estos archivos puede impedir el acceso a su PC y/o a sus programas. Solo restaure el archivo de configuración afectado. Haga una copia de seguridad antes del archivo a restaurar.

c:\windows\system32\config\system c:\windows\system32\config\software c:\windows\system32\config\sam c:\windows\system32\config\security c:\windows\system32\config\defaultAl terminar las reparaciones, reiniciar el PC.

Es posible que su PC genere bloqueos intermitentes. Normalmente esto sucede cuando intentamos instalar aplicaciones o correr soluciones antimalware, el PC se "congela". Es uno de los mecanismos naturales de algunos virus, que obliga al usuario a realizar apagados forzados, causando daños adicionales, tanto en su tabla de partición, como en su disco duro.

Si la tabla de particiones se corrompe, intente repararla. Desde linux lea el tutorial y desde Windows puede utilizar TestDisk ( tutorial), pero si después de innumerables apagados forzados su PC se pone más lento de lo normal, se recomienda revisar disco duro con la aplicación HDD Regenerator, incluida en las versiones antiguas de Hiren's Bootcd

Nota: Si ninguno de los procedimientos indicados funciona, haga una copia de seguridad de su información personal y considere reinstalar su software.

Contramedidas para evitar el contagio de malware vía usb

1. Desactivar el autoarranque de unidades: Windows trae por defecto el autorun (autoarranque de unidades) activado, siendo este el mayor coladero de malware que existe. Para comprobar si su PC tiene activada esta función, introduzca un dispositivo usb en su PC y si le sale una ventana preguntándole acciones referente a "reproducir música, transferir archivos, etc" es porque la tiene activa. Esta función es aprovechada por los virus para lanzar su arranque y propagarse por el PC.

2. Antivirus, Antimalware y suite de seguridad: El usuario debe tener en su PC alguna solución de este tipo, que si bien no garantiza nada, al menos es una medida de contención que contrarresta entre un 40 a un 60% del malware. Adicionalmente recomendamos el uso de las aplicaciones Eset Online Scanner, DrWeb y MalwareBytes

3. Guardar nuestra información en carpetas: Los virus comprometen los archivos que se encuentran en la raíz de su dispositivo usb. Esto minimiza el riesgo, ya que, salvo el caso de sality y sus variantes y algunos virus, existen muy pocos casos reportados donde se vean afectados los archivos dentro de carpetas. Por tanto se recomienda no dejar archivos como pdf, mp3, doc, etc, en la raíz de su dispositivo usb. Si el usuario cuenta con una solución de cifrado de archivos, se recomienda usarla.

4. Utilizar dispositivos usb con protección contra escritura y/o desechables: La protección contra escritura puede eventualmente proteger al dispositivo usb de un posible contagio, sin embargo para mayor seguridad se recomienda tener un dispositivo usb desechable, diferente al de uso normal, solo para pruebas, el cual contenga algo de información inservible, solo para corroborar que en el PC donde se esté introduciendo esté limpio. Si el PC está contaminado, solo se afectaría el dispositivo usb desechable y se evitaría daños en el dispositivo usb con información real.

5. Crear un archivo autorun.inf bloqueado : Al crear un autorun.inf y ponerlo en la raíz de nuestro dispositivo usb, evitamos que algunas variantes de virus que utilizan este tipo de archivos para autoarrancarse, se pueda propagar. El procedimiento es simple; crear una carpeta en tu dispositivo usb (o un archivo sin extensión) llamado autorun.inf (.inf forma parte del nombre) y en las propiedades del archivo o carpeta seleccionan "oculto" y "bloquear". Para mayor efectividad, puede utilizar la aplicación Panda USB Vaccine

Nota: En algunas versiones de Windows, se puede evitar el autoarranque de un dispositivo usb, si al introducirlo oprimimos la tecla Shift, sosteniéndola por 10 segundos

5. Visualizar el contenido de la usb manualmente: Si las anteriores soluciones fallan, puede hacerlo manualmente. Ingresamos a "Herramientas/Opciones/Ver" y seleccionamos "Mostrar todos los archivos y carpetas ocultas" y desmarcamos la casilla "Ocultar archivos protegidos del sistema operativo (recomendado). Esta acción nos mostrará los archivos ocultos de su dispositivo usb y del PC y así podemos eliminar el contenido no deseado. Tenga especial precaución, ya que puede eliminar un archivo de sistema y dejar inservible su PC.

6. Suba a VirusTotal cualquier archivo sospechoso para su revisión : Al hacerlo, el usuario contribuye con la comunidad y alimenta la base de datos de este portal y en el caso de no existir vacuna, esta acción ayuda a los antivirus a responder más rápido ante cualquier amenaza. También consulte la extensión del archivo sospechoso en el portal file-extensions.org y notifíquela en los comentarios de esta publicación, para agregarla a la lista negra de extensiones.

6. Bloquear descargas y transferencias maliciosas con un firewall: Si eres un administrador de una red local, puedes bloquear la descarga de archivos que tengan estas extensiones, utilizando un firewall o un proxy (o ambos), creando listas de control de acceso para impedir su descarga. Para mayor información sobre este punto pueden leer en Control de Acceso (NAC).

Otra medida más drástica sería bloquear los puertos usb de los equipos de tu red local con un archivo .reg, o directamente en la motherboard.

7. No conectar smarthphones vía usb: Al conectarlos vía usb, estos cargan una unidad similar a una memoria usb (tipo pendrive), por tanto son susceptibles de contagio. Se recomienda evitar el suministro de energía y/o transferencia de datos, música, videos por este medio físico y utilizar el enchufe tradicional de energía para la carga y transferir los archivos vía bluetooth, wifi, carpetas compartidas, etc.

8. Vigilar carpetas comunes del malware: Mantener una vigilancia casi permanente sobre las carpetas:

C:\Users\Usuario\AppData\Roaming\ y C:\Users\Usuario\AppData\Local\Temp\

que son las más usadas por el malware (aunque también debe revisar todas)

9. Uso de soportes aislados: Y nuestra recomendación más importante. Siempre tenga copia de seguridad de sus archivos esenciales, preferentemente en un soporte externo aislado, ya que hay variantes de malware que corrompen los archivos, dejándolos inservibles.

Imagen cortesía de 123DF

Se recomienda: Ramsomware para todos

3. Guardar nuestra información en carpetas: Los virus comprometen los archivos que se encuentran en la raíz de su dispositivo usb. Esto minimiza el riesgo, ya que, salvo el caso de sality y sus variantes y algunos virus, existen muy pocos casos reportados donde se vean afectados los archivos dentro de carpetas. Por tanto se recomienda no dejar archivos como pdf, mp3, doc, etc, en la raíz de su dispositivo usb. Si el usuario cuenta con una solución de cifrado de archivos, se recomienda usarla.

4. Utilizar dispositivos usb con protección contra escritura y/o desechables: La protección contra escritura puede eventualmente proteger al dispositivo usb de un posible contagio, sin embargo para mayor seguridad se recomienda tener un dispositivo usb desechable, diferente al de uso normal, solo para pruebas, el cual contenga algo de información inservible, solo para corroborar que en el PC donde se esté introduciendo esté limpio. Si el PC está contaminado, solo se afectaría el dispositivo usb desechable y se evitaría daños en el dispositivo usb con información real.

5. Crear un archivo autorun.inf bloqueado : Al crear un autorun.inf y ponerlo en la raíz de nuestro dispositivo usb, evitamos que algunas variantes de virus que utilizan este tipo de archivos para autoarrancarse, se pueda propagar. El procedimiento es simple; crear una carpeta en tu dispositivo usb (o un archivo sin extensión) llamado autorun.inf (.inf forma parte del nombre) y en las propiedades del archivo o carpeta seleccionan "oculto" y "bloquear". Para mayor efectividad, puede utilizar la aplicación Panda USB Vaccine

Nota: En algunas versiones de Windows, se puede evitar el autoarranque de un dispositivo usb, si al introducirlo oprimimos la tecla Shift, sosteniéndola por 10 segundos

5. Visualizar el contenido de la usb manualmente: Si las anteriores soluciones fallan, puede hacerlo manualmente. Ingresamos a "Herramientas/Opciones/Ver" y seleccionamos "Mostrar todos los archivos y carpetas ocultas" y desmarcamos la casilla "Ocultar archivos protegidos del sistema operativo (recomendado). Esta acción nos mostrará los archivos ocultos de su dispositivo usb y del PC y así podemos eliminar el contenido no deseado. Tenga especial precaución, ya que puede eliminar un archivo de sistema y dejar inservible su PC.

6. Suba a VirusTotal cualquier archivo sospechoso para su revisión : Al hacerlo, el usuario contribuye con la comunidad y alimenta la base de datos de este portal y en el caso de no existir vacuna, esta acción ayuda a los antivirus a responder más rápido ante cualquier amenaza. También consulte la extensión del archivo sospechoso en el portal file-extensions.org y notifíquela en los comentarios de esta publicación, para agregarla a la lista negra de extensiones.

6. Bloquear descargas y transferencias maliciosas con un firewall: Si eres un administrador de una red local, puedes bloquear la descarga de archivos que tengan estas extensiones, utilizando un firewall o un proxy (o ambos), creando listas de control de acceso para impedir su descarga. Para mayor información sobre este punto pueden leer en Control de Acceso (NAC).

Otra medida más drástica sería bloquear los puertos usb de los equipos de tu red local con un archivo .reg, o directamente en la motherboard.

7. No conectar smarthphones vía usb: Al conectarlos vía usb, estos cargan una unidad similar a una memoria usb (tipo pendrive), por tanto son susceptibles de contagio. Se recomienda evitar el suministro de energía y/o transferencia de datos, música, videos por este medio físico y utilizar el enchufe tradicional de energía para la carga y transferir los archivos vía bluetooth, wifi, carpetas compartidas, etc.

8. Vigilar carpetas comunes del malware: Mantener una vigilancia casi permanente sobre las carpetas:

C:\Users\Usuario\AppData\Roaming\ y C:\Users\Usuario\AppData\Local\Temp\

que son las más usadas por el malware (aunque también debe revisar todas)

9. Uso de soportes aislados: Y nuestra recomendación más importante. Siempre tenga copia de seguridad de sus archivos esenciales, preferentemente en un soporte externo aislado, ya que hay variantes de malware que corrompen los archivos, dejándolos inservibles.

Imagen cortesía de 123DF

Se recomienda: Ramsomware para todos

Post a Comment